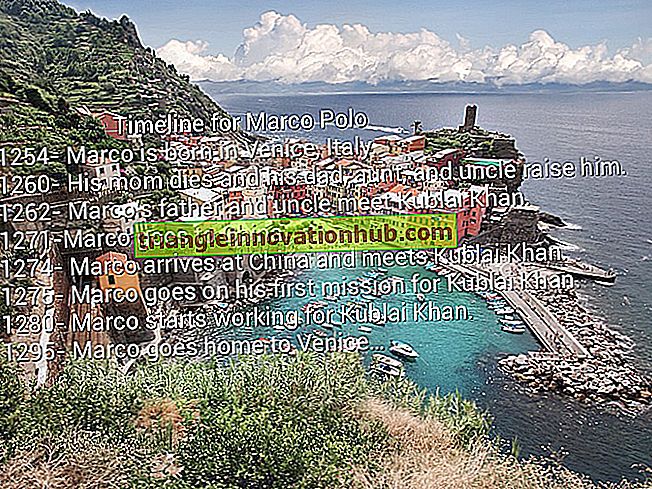

Computermisdrijven: 13 nieuwe methoden voor het plegen van computercriminaliteit

Enkele van de nieuwe methoden die worden gebruikt voor het plegen van computercriminaliteit zijn de volgende:

Aanvallen op informatie kunnen worden veroorzaakt door verschillende categorieën mensen met verschillende doelen. De veiligheid van informatie wordt bedreigd door mensen voor geldelijke voordelen, wraak of poging om dit voor de gek te houden.

Afbeelding Courtesy: computing.co.uk/IMG/213/143213/cyber-criminal-hacker.jpg

Deze opzettelijke aanvallen kunnen grofweg worden geclassificeerd als computermisbruik. Het computergebruik is zo oud als een computersysteem. Het enige dat is veranderd, is de methode om dergelijk misbruik te plegen. Om computercriminaliteit te kunnen verwerken, is het noodzakelijk de methoden te begrijpen die worden gebruikt om dergelijke misdaden te plegen.

(a) Foutieve invoer van gegevens:

Valse gegevensinvoer is een van de eenvoudigste, veiligste en dus meest voorkomende vormen van computermisbruik. Het gaat om het wijzigen van gegevens vóór of tijdens invoer. Deze methode, ook wel data diddling genoemd, wordt vaak gebruikt door personen die geautoriseerd zijn om gegevens voor een specifiek doel te verwerken, zoals toegang, onderzoek, codering of het verzenden van gegevens. De valse gegevens worden normaal ingevoerd door

Hoffelijkheid van afbeelding: issues.liferay.com/secure/attachment/44127/screen.png

(i) Het smeden of wijzigen van de invoerdocumenten, of

(ii) het uitwisselen van opslagmedia, of

(iii) Besturingselementen voor gegevensvalidatie vermijden, of

(iv) Geen gegevens invoeren.

Het bewijs van dergelijke onjuiste gegevensinvoer wordt ontdekt uit de gegevens die niet overeenkomen met de records of documenten.

(b) Nabootsing van identiteit:

Nabootsing van identiteit is een methode van computermisbruik waarbij een persoon toegang heeft tot het wachtwoord of andere identificatiekenmerken van een geautoriseerde gebruiker, waardoor hij toegang heeft tot het informatiesysteem. Een dergelijke toegang tot het systeem wordt door de impersonator misbruikt voor het beschadigen van de beveiliging van de informatie.

Afbeelding Courtesy: 2.bp.blogspot.com/.com/zG9lRxN3yGc/UPkEoe9haSI/AAAAAAAAAdU/DuBoisInpersonation.jpg

De gewoonte om de afhandeling van e-mail aan de secretaris te delegeren, kan ook resulteren in het delen van het wachtwoord en mogelijke nabootsing met de intentie om het computersysteem te misbruiken. Periodieke screening van het gebruikerslogboek om de verrichtingen van de geautoriseerde gebruikers te scannen, met name de gebruikers met een hoge toegang, zouden misschien een aanwijzing kunnen geven voor dergelijke misbruiken.

(c) Trojaanse paarden:

Het Trojaanse paard is een programma dat instructies invoegt in de software van het informatiesysteem om ongeoorloofde handelingen of functies uit te voeren. Dit soort misbruik is erg moeilijk te identificeren en veel moeilijker om verantwoordelijkheid te regelen.

Afbeelding Courtesy: 2.bp.blogspot.com/-Y995L40Tb0w/UNrpqADjUYI/AAAAAAAABJM/W5VHE.AZYT.jpg

Een groot aantal computerinstructies in het informatiesysteem, met meerdere interlink-leeftijden, maakt het volgen van Trojaanse Paarden moeilijk, vooral als ze tijdens het proces van softwareontwikkeling werden ingevoegd. Deze misbruiken kunnen worden ontdekt door de operationele programmabestanden te vergelijken met de hoofdkopieën van de programma's. De hoofdkopieën worden dus onder hoge beveiliging gehouden, zodat ze niet worden geïnfecteerd door Trojan Horses.

(d) Salamitechnieken:

De salamitechniek van computermishandeling is gebaseerd op het uitgangspunt dat het misbruik over het algemeen alleen wordt opgemerkt wanneer de waarde per misbruik hoog is. In deze techniek komen misstanden van ronduit vaker voor in gevallen waarbij afronding van waarden plaatsvindt terwijl twee waarden worden gedeeld.

Afbeelding met dank aan: unlockiphone22.com/wp-content/uploads/2013/11/ca68d97c1.1280×600.jpg

De afronding van de waarde naar beneden wordt niet gemakkelijk opgemerkt, omdat per afronding de betreffende waarde zeer laag is en handmatige berekening voor verificatie vrij omslachtig is. De afrondingsfracties worden vervolgens automatisch verzameld in een ander account dat voor de overtreder toegankelijk is zonder hindernissen.

Dit soort misbruik blijft onopgemerkt vanwege de lage waarde, maar als het account van de begunstigde wordt gecontroleerd, kan het gemakkelijk worden opgespoord. Salamitechniek wordt in het algemeen door programmeurs gebruikt tijdens het softwareontwikkelingsproces en genegeerd op het moment van testen omdat het programma ogenschijnlijk correct presteert.

De speciale audits van programmeursrekeningen hebben niet veel resultaten opgeleverd omdat de meeste begunstigde rekeningen fictief zijn of geopend in de naam van iemand die onder invloed van de misbruikende programmeur staat. Software-audit kan een van de manieren zijn om dergelijk misbruik te minimaliseren.

(e) Meeliften:

Meeliften is een misbruiktechniek waarbij ongeautoriseerde toegang tot informatie wordt verkregen nadat de geautoriseerde gebruiker de identificatie- en authenticatiegegevens heeft uitgewisseld met de server van informatie. De ongeoorloofde toegang kan worden verkregen door een parallelle verbinding met de informatieserver die nog niet is geregistreerd.

Afbeelding met dank aan: s1.ibtimes.com/sites/ibtimes.com/files/2013/11/15/cybercrime-shutterstock.jpg

Meeliften is ook mogelijk wanneer de geautoriseerde gebruiker niet correct is uitgelogd en door een storing de verbinding met de terminal actief blijft en toegankelijk is voor de onbevoegde gebruiker die de toegangsrechten van geautoriseerde gebruikers beschikbaar stelt.

(f) Superzapping:

Super-zap is een hulpprogramma dat meestal wordt gemaakt voor het 'openbreken van het glas' in geval van nood. Soms kan het systeem, vanwege een storing in de normale toegangsroutines, ontoegankelijk worden voor zelfs geautoriseerde gebruikers.

Hoffelijkheid van afbeelding: cryptome.org/2012-info/megaupload/pict76.jpg

In zo'n geval fungeert superzap als de hoofdsleutel die de normale beveiligingsroutines kan omzeilen. De superzaps, zijnde universele toegangsprogramma's, bieden de meest krachtige toegang tot de gebruiker en moeten daarom onder hoge beveiliging worden bewaard en niet in de bibliotheek van programmeurs.

(g) Scavenging:

Bij het opruimen worden prullenkopieën van computerlijsten en carbonpapier van het meerdelige stationaire apparaat gezocht. Sommige softwarepakketten genereren tijdelijke gegevensbestanden die alleen in de volgende uitvoering van de routine worden overschreven.

Afbeelding Courtesy: 1.bp.blogspot.com/-egmsUAaR3Ng/TsgFHv1Ay6I/AAAAAAAABfQ/Mission.jpg

Aangezien dergelijke bestanden automatisch worden overschreven, worden ze mogelijk niet goed beveiligd door de normale beveiligingsroutines en kunnen ze door onbevoegde gebruikers worden gekopieerd voor verder zoeken van informatie. Zulke restgegevens kunnen belangrijke informatie over serieuzere zoekopdrachten aan het eind van de ongeoorloofde gebruiker onthullen.

(h) Trapdoors:

Tijdens de ontwikkeling van software laten programmeurs breuken in de code als foutopsporingshulpmiddelen die onopzettelijk of opzettelijk in de definitieve programma's kunnen blijven. Deze onverwachte en onvolledige instructies in programmacode en ongebruikte parameters in de code kunnen worden misbruikt voor Trojaanse paarden of voor onjuiste gegevensinvoer.

Afbeelding met dank aan: didadisplays.com/product/hoj/trapdoor1_800.jpg

Normaal gesproken verliezen de valluiken hun relevantie nadat het programma is getest en moeten ze worden geëlimineerd in de uiteindelijke bewerking van de code. Als dit niet het geval is, kunnen programmeurs ze tijdens de coderevisie of -wijziging traceren en dit soort lacunes misbruiken. Periodieke beoordelingen en het bewerken van de mastercode moeten worden uitgevoerd met de hulp van ervaren IT-professionals. Software-audit kan ook heel nuttig zijn in dit opzicht.

(i) Logische bom:

Een logicabom is een reeks instructies die wordt uitgevoerd wanneer aan een bepaalde voorwaarde is voldaan. Soms bevatten programmeurs instructies in de code die niet-geautoriseerde functies zouden uitvoeren.

Afbeelding met dank aan: wired.com/images_blogs/threatlevel/2013/03/southkorea-cyberattack.jpg

Een programmeur had bijvoorbeeld een voorwaarde in een payroll-pakket gesteld dat als zijn naam niet in het payroll-masterbestand stond (wat betekent dat als hij wordt beëindigd), de set gegevensbestanden op het salarissysteem voor altijd wordt verwijderd. Het vereist de vaardigheden van vertrouwde en competente experts om te helpen dergelijke logische bommen te traceren die kunnen exploderen wanneer de onderliggende conditie waar is.

(j) Afluisteren:

Met het toenemende gegevensverkeer op communicatielijnen, zal aftappen of draadspionen waarschijnlijk een ernstige bedreiging vormen voor de beveiliging van gegevens op computernetwerken. Er zijn slechts enkele gevallen bekend van misbruik bij afluisteren, omdat het erg moeilijk is om het misbruik onder normale omstandigheden op te sporen.

Afbeelding Courtesy: ticklethewire.com/wp-content/uploads/2010/03/computer-spies2.jpg

Wanneer een informatielek wordt waargenomen, kan aftappen worden opgevat als een van de mogelijke methoden die worden gebruikt voor geautoriseerde toegang. De moeilijkheid met deze methode van misbruik is dat het erg moeilijk is om de personen die verantwoordelijk zijn voor het lek te identificeren, omdat draadtappen op verre locaties tussen de bron en de bestemming van informatie kan worden gedaan.

(k) Computervirus en wormen:

Een van de serieuze bedreigingen voor bedrijfsinformatiebronnen is nu de dreiging van computervirussen en wormen. Een computervirus is een computerprogramma met de meeste kenmerken van levende virussen. Een virus beschadigt of belemmert de normale werking van het systeem.

Afbeelding met dank aan: upload.wikimedia.org/wikipedia/commons/8/87/PersonalStorageDevices.agr.jpg

Het repliceert zichzelf snel en het verbergt zichzelf in een nuttig onderdeel. Het is zo klein dat het niet gemakkelijk kan worden opgemerkt tenzij regelmatig scannen van de mogelijke schuilplaatsen wordt gedaan. Computervirussen bevinden zich over het algemeen in sommige programmabestanden, zoals bestanden van besturingssystemen of programmabestanden.

Ze beginnen te functioneren (repliceren en belemmeren de werking van het systeem) zodra de betreffende programma's zijn uitgevoerd en aan een voorwaarde die in het ontwerp is ingebed, is voldaan. Een dergelijke situatie kan de datum of dag van het computersysteem zijn die gelijk is aan de datum in het ontwerp van het virus. De voorwaarde kan worden gebaseerd op het uitvoeren van een functie door het systeem, zoals het afdrukken of opslaan van een aantal set bestanden.

In feite drijft een grote batterij virussen in de wereld van informatiesystemen. De meeste virussen vernietigen de informatie; zorgen voor slecht functioneren van het systeem en helpen bij het stelen van informatie. Wormen zijn grotere versies van virussen en dienen soortgelijke functies.

Aanvankelijk werden de virussen ontwikkeld als academische experimenten. Later werden ze het wapen in de handen van kwaadwillende mensen die op het creëren van belemmeringen voor het normale functioneren waren gericht, waardoor ellende ontstond, zelfs aan mensen die zij niet kenden. De makers van het virus zijn ook terroristen en de samenleving moet hen als criminelen aanwijzen.

Virussen kunnen worden gedetecteerd met behulp van diagnostische software en vaccinatieprogramma's kunnen worden gebruikt om de virussen te doden. Voor de meeste virussen zijn vaccins op de markt beschikbaar. Vanwege het steeds toenemende aantal en de verscheidenheid aan virussen verspreid via ongeautoriseerde software-uitwisselingen en internetverbindingen, gaat de oorlog tussen ontwerpers van virussen en vaccins echter door.

De virusrisico neemt epidemische proporties aan. Volgens een schatting verdubbelt het aantal virussen bijna elke 10 maanden en zal het aantal waarschijnlijk toenemen tot 24.000, volgend jaar. De veiligste manier om de virusaanval te minimaliseren is om ongeoorloofd contact met software met uw systeem te voorkomen. 'Scherm voordat je vriendschap sluit' is in dit geval het gouden principe.

(l) Gegevenslekkage:

De meeste computermisbruiken zijn ongeautoriseerd kopiëren van gegevensbestanden, hetzij op een magnetisch medium, hetzij op een computerstation. Er zijn veel manieren om dergelijke lekkage te voorkomen, inclusief het verbergen van gevoelige gegevens in de normale afdrukken of gegevensbestanden waarvan de blootstelling voor de onderneming onschadelijk lijkt. Meer geavanceerde methoden omvatten versleuteling van gegevens op het moment van stelen om te worden gedecodeerd op het moment van misbruik.

Afbeelding Courtesy: afterhourscr.com/wp-content/uploads/2011/05/virus.jpg

(m) Diefstallen van opslagmedia:

Een van de meer gewaagde methoden van computermisbruik is diefstal van computermedia zoals floppies, cassettebandjes, enzovoort. Ontwikkelingen zoals toename van de opnamedichtheid, de opslagmedia die betrouwbaarder worden voor transport en de computerfaciliteiten worden steeds meer verspreid, hebben geleid tot toename van de diefstal van de opslagmedia.

Afbeelding Courtesy: blog.rjssoftware.com/wp-content/uploads/2011/04/Lock-and-Keyboard.jpg

De meeste methoden van computermisbruik die hierboven zijn besproken, vallen de informatiebronnen aan en zijn haalbaar in de meeste computeromgevingen. Schendingen van de computer zijn over het algemeen klein en hebben betrekking op meer dan één transactie. Over het algemeen zijn er geen geavanceerde hulpmiddelen nodig.

Deze methoden tasten in het algemeen het proces van gegevensinvoer aan en maken gebruik van de mazen in controlemaatregelen. Het risico van dergelijke misbruiken is ontmoedigend en vereist zorgvuldige controlemaatregelen.